概述

近日,我公司所属攻防演练中心发现美国网络安全企业一款名为Immunity Canvas 7.26的商业级漏洞利用和渗透测试工具发生源码泄露事件。

经分析发现,此次泄露的漏洞测试工具具有傻瓜化、自动化的漏洞渗透测试能力,利用门槛极低,相关工具一旦被黑灰产、挖矿、勒索等网络犯罪团伙利用将造成严重的经济损失。

威胁详情

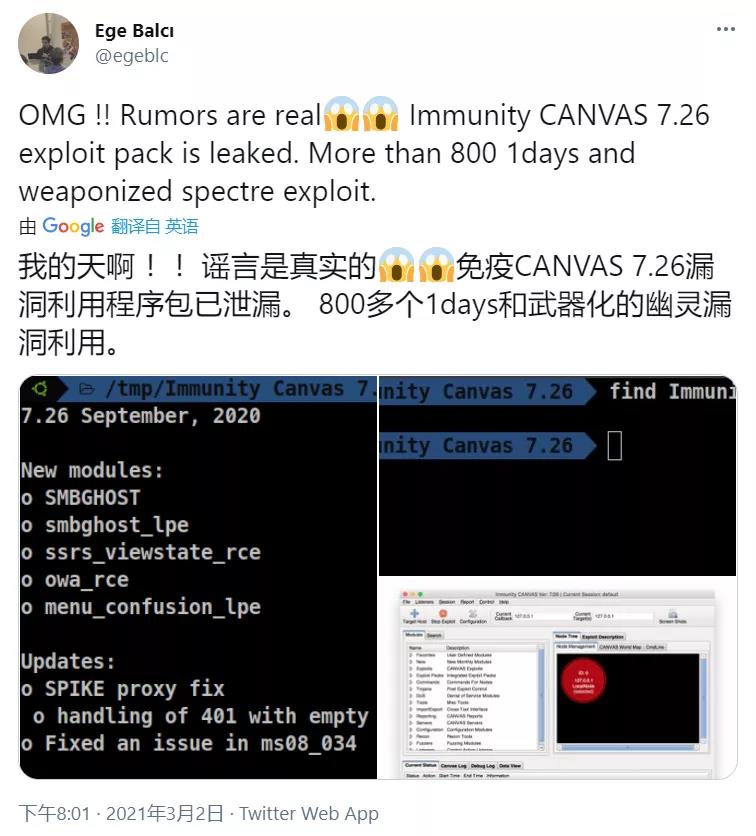

2021年3月2日,有国外安全研究人员在社交媒体称,Immunity Canvas 7.26工具的源码遭到泄露,其中包含959个漏洞利用工具。

据悉,Immunity Canvas是美国安全评估及渗透测试公司ImmunitySec出品的安全漏洞检测工具,其包含了480多个以上的漏洞利用,是一款针对对象广泛的自动化漏洞利用工具,对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用框架,也常被用于对IDS和IPS的检测能力的测试。

根据官方说明,该工具有以下几个功能特点:

1.自动攻击:可以选择自动攻击功能,软件会自动对网络、操作系统、应用软件进行攻击。攻击成功后,会自动返回目标系统的控制权;

2.漏洞攻击:该软件漏洞库每天进行更新。同时包含了大量的0day以及未公开的漏洞。可以指定漏洞对目标系统进行攻击;

3.代码开放:平台和主要攻击包代码开放,可自由组合调整重新打包自有攻击检测漏洞包,也可以基于平台研发编辑自己的攻击包;

4.集成:可集成数据库的弱点扫描探测, 渗透攻击工具, 保证数据库及其应用的安全,也可集成Web应用的弱点扫描探测, 渗透攻击工具,保证Web应用的安全。

多个重量级漏洞利用组件

武器级的英特尔“幽灵”漏洞(spectre)利用组件,“幽灵”漏洞是前几年披露的一个英特尔处理器的漏洞,此次泄露的源码内有一份借助该漏洞在Windows上实现信息窃取的漏洞利用:

spectre_file_leak (CVE-2017-5753)

泄露代码中包括多个较新的Windows无交互远程代码执行漏洞组件,包括以下2个漏洞利用:

SMBGHOST (CVE-2020-0796):Windows SMB远程代码执行漏洞

BLUEKEEP (CVE-2019-0708):Windows RDP远程代码执行漏洞

还包括多个较新的Windows本地提权漏洞利用:

smbghost_lpe (CVE-2020-0796)

alpc_appxedge_lpe (CVE-2019-1253)

error_reporting_lpe (CVE-2019-1315)

dde_closehandle_lpe (CVE-2019-0803)

alpc_takeover_lpe (CVE-2019-0841)

destroyclass_uaf_lpe (CVE-2019-0623)

setwindowfnid_lpe (CVE-2018-8453)

setimeinfoex_lpe (CVE-2018-8120)

产品攻击测试对象

1.操作系统:Windows,vista,linux,solaris,aix,hp-unix,mac……

2.服务器软件: IIS,APACHE,JBOSS,TOMCAT,WEBLOGIC…

3.数据库软件: DB2,ORACLE,MSSQL,MYSQL,INFORMIX…

4.WEB应用: Joomla, mambo…

5.软件应用: Acrobat Reader,RealPlay,

6.社交应用: 网站钓鱼,邮件欺诈

7.木马后门:rootkit

安全建议

鉴于此次事件中该漏洞扫描工具利用门槛极低,判断近期会引发不少网络黑产人员使用泄露的Immunity Canvas工具包对政府、企业单位网络资产进行各种扫描、探测、渗透活动。建议各单位对正在运行的业务系统和重要的安全生产内部网络进行安全检测,更新网络安全设备的防护规则,及时扫描并修复包括个人电脑 、企业服务器在内的各种安全漏洞,防范于未然。