近日,广东省网络威胁数据联盟监测到一种名为incaseformat的病毒,全国各个区域都出现了被incaseformat病毒删除文件的用户。

从搜索引擎结果来看,该病毒最早出现时间为 2009 年,主流杀毒软件厂商均将此病毒命名为 Worm.Win32.Autorun,从名称可以判断该病毒为 Windows 平台通过移动存储介质传播的蠕虫病毒。

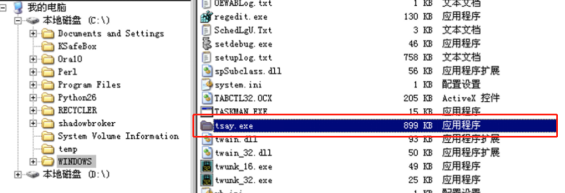

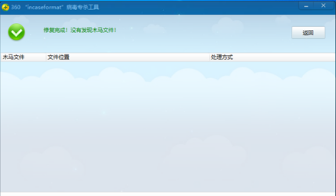

病毒文件运行后,首先复制自身到 Windows 目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。如下图红框所示:

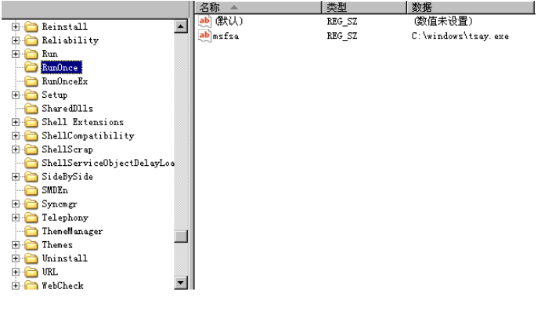

经分析,该蠕虫病毒在非Windows目录下执行时,并不会产生删除文件行为,但会将自身复制到系统盘的Windows目录下,创建RunOnce注册表值设置开机自启,且具有伪装正常文件夹行为:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa,

该值: C:\windows\tsay.exe。如下图所示:

当蠕虫病毒在Windows目录下执行时,会再次在同目录下自复制,并修改如下注册表项调整隐藏文件:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt -> 0x1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue -> 0x0

实现不显示隐藏文件及隐藏已知文件类型扩展名,达到躲避管理员检查目的。

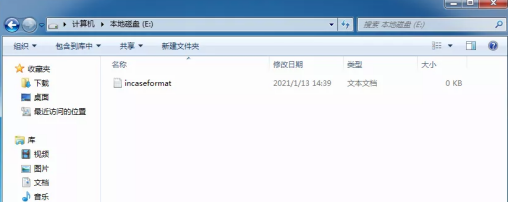

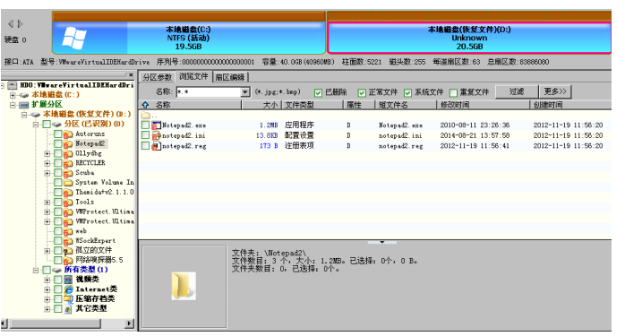

此次的病毒与常见的蠕虫病毒不同,除了具有伪装文件夹图标,隐藏原始文件夹的危害以外,还设置了定时删除文件的逻辑。一旦满足设定的时间,将会删除用户电脑中除C盘之外的其他盘符的所有文件,并且可能在磁盘根目录创建“incaseformat.txt”文本文档。如下图所示:

此次有大量用户被删文件的原因,是因为这些用户对该病毒进行了信任,或者根本没有安装安全软件。很可能该病毒已经在用户电脑中潜伏多年。

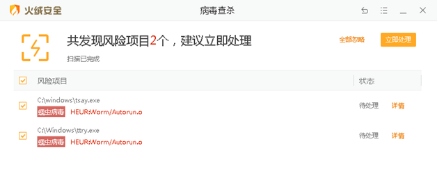

查杀手段如下:

由于该病毒只有在Windows目录下执行时会触发删除文件行为,重启会导致病毒在Windows目录下自启动,所以在未做好安全防护及病毒查杀工作前请勿重启主机:

1) 深信服提供的专杀工具:

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

2) 绿盟科技EDR:

https://cd001.www.duba.net/duba/install/packages/ever/kinstnui_150_12.exe

3) 火绒杀毒:

https://www.huorong.cn/person5.html

4) 360安全卫士:

http://softdl.360tpcdn.com/auto/20210113/2000002851_8752be0886d0392bf1a9a080abc9996b.exe

补救措施如下:

尝试使用数据恢复类工具进行恢复,恢复前尽量不要占用被删文件磁盘的空间,由于病毒操作的文件删除并没有直接从磁盘覆盖和抹去数据,可能仍有一定几率进行恢复;

注:不保证所有的被删数据均可恢复。

切记对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius 等)即可恢复被删除数据。

下图为DiskGenius的修复效果:

https://www.diskgenius.cn/download.php